Сквозь виртуальные дали интернета, среди множества возможностей и опасностей, находятся скрытые майнеры — тайные обитатели вашего компьютера. Эти вредоносные программы с одной стороны стремятся добывать криптовалюту, а с другой — скрыть свое существование от вас. Но не волнуйтесь, у Coinverse есть ответы на ваши вопросы. Узнайте, что такое скрытые майнеры, как обнаружить их на вашем компьютере, и как избавиться от этой назойливой угрозы.

| Определение скрытых майнеров | Как их найти на компьютере | Как удалить эти вирусы | |

| Что это такое? | Скрытые майнеры – это вредоносные программы, которые используют вычислительные ресурсы вашего компьютера для добычи криптовалюты без вашего согласия. | Для обнаружения скрытых майнеров на вашем компьютере, вы можете воспользоваться антивирусным программным обеспечением, а также следить за подозрительными процессами и использованием CPU и GPU. | Удаление скрытых майнеров может потребовать использования антивирусных программ, а также вмешательства в системные файлы. Для этого следуйте инструкциям вашего антивируса и используйте специализированные инструменты. |

| Почему они опасны? | Скрытые майнеры могут снижать производительность компьютера, повышать электроэнергопотребление и приводить к износу оборудования. Они также могут оставаться незамеченными, когда злоумышленники используют ваши ресурсы для майнинга. | Определение скрытых майнеров требует мониторинга активности процессов и поиска необычных сетевых соединений. Регулярная проверка системы на вирусы также поможет выявить скрытых майнеров. | Для удаления скрытых майнеров, антивирусные программы могут провести сканирование и удаление вредоносных файлов. Если это не помогает, возможно, потребуется вмешательство специалистов или использование специальных инструментов для анализа и очистки системы. |

| Как защититься? | Чтобы защититься от скрытых майнеров, регулярно обновляйте антивирусное программное обеспечение, не скачивайте подозрительные файлы или программы, и следите за активностью в системных процессах. | Чтобы предотвратить заражение компьютера скрытыми майнерами, устанавливайте только проверенное программное обеспечение, избегайте ненадежных источников загрузок, и будьте бдительными при нажатии на ссылки и вложения в электронных письмах. | Регулярно обновляйте антивирусное ПО, проверяйте систему на вредоносные программы, и следите за актуальными новостями о методах защиты от скрытых майнеров. Модернизируйте пароли и используйте многофакторную аутентификацию для защиты вашей системы. |

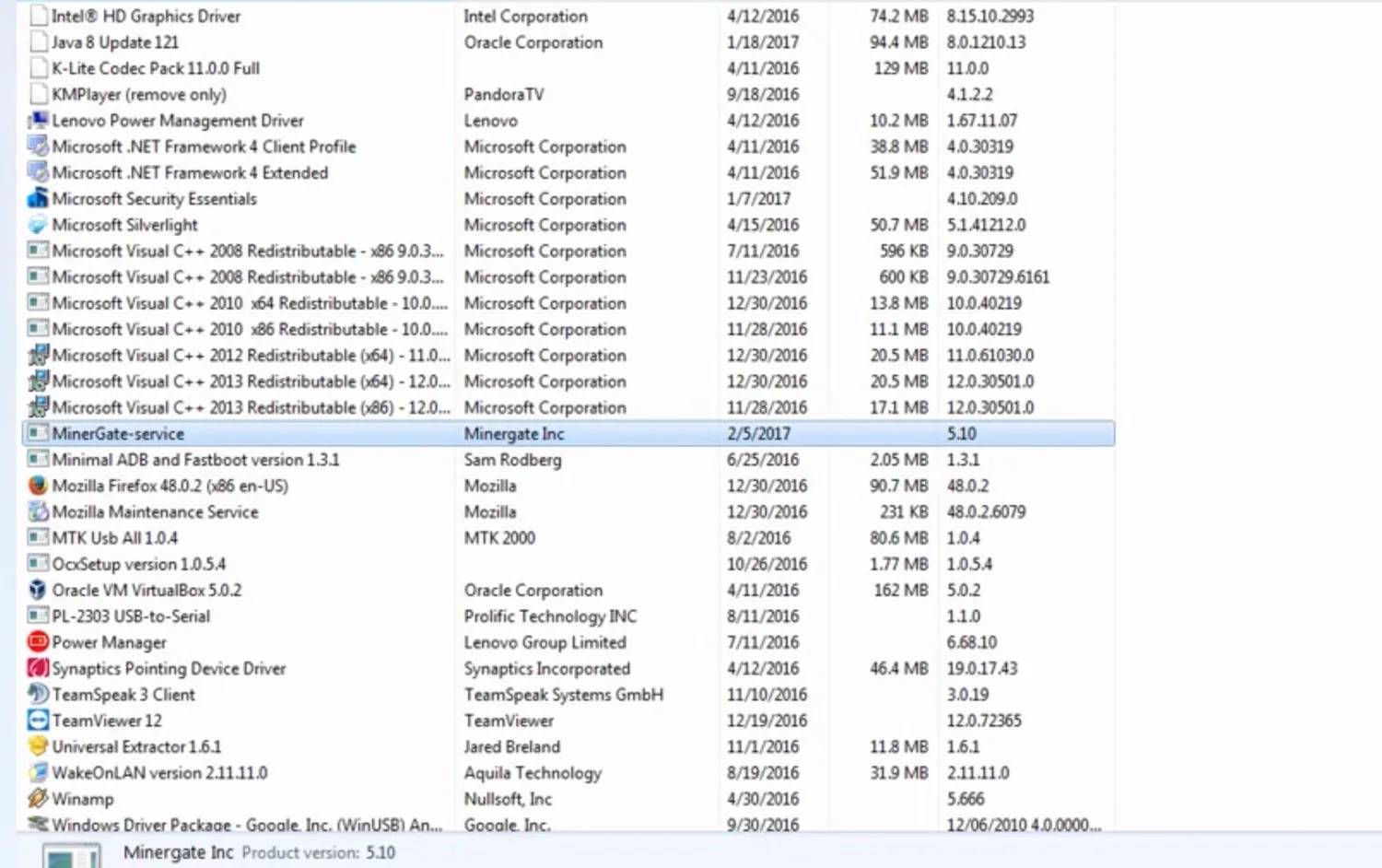

В мире криптовалют существуют две пути добычи – одни инвесторы покупают оборудование, другие предпочитают использовать чужие мощности. Недавно, на просторах киберпространства, один из наших пользователей столкнулся с необычной проблемой. его компьютер начал тормозить из-за скрытой программы, работавшей в его профиле под именем IMG002. Этот пользователь столкнулся с чем-то, что можно назвать «Майнер Bitcoin». Через анализ и исследование случая, мы приготовили для вас обзор и рекомендации по борьбе с этим явлением.

Trojan.CoinMiner – это представитель масштабной семьи троянских вирусов, которые уже успели заразить миллионы компьютеров. Этот троян наносит глубокие удары в вашу систему. Он проникает обманным путем и начинает использовать ресурсы вашего компьютера в интересах своего хозяина. Главной целью этого трояна является добыча криптовалюты за счет чужих вычислительных мощностей. Опасность заключается не только в потере ресурсов, но и в краже вашей личной информации.

Программа Bitcoin miner была создана с целью максимизировать добычу Bitcoin путем подключения как можно большего числа компьютеров. Это происходит за спиной и без согласия их владельцев. Злоумышленники исходили из предположения, что многие компьютеры используются на 10-20% своей мощности, тогда как майнинг криптовалюты требует 80-100% вычислительной мощности. Таким образом, каждый пользователь сети может стать майнером, но прибыль достается тому, кто заражает компьютеры. Ваши ПК превращаются в роботов для добычи криптовалюты. Система Bitcoin вознаграждает майнеров 25 Bitcoin за один добытый блок, обеспечивая работоспособность всей криптовалютной инфраструктуры.

Этот процесс, хоть и не совсем законен и может быть воспринят как киберпреступление, имеет свои экономические аспекты. Чем больше майнеров, тем стабильнее работает система, обеспечивая при этом вознаграждение за участие. Будьте осторожны и защищайте свои компьютеры от несанкционированного использования.

Симптомы инфицирования Bitcoin майнером

Если ваш компьютер стал необычно медленным, перегружается или вы заметили другие аномальные явления, это может быть признаком инфицирования Bitcoin майнером или другим трояном. Важно знать, какие симптомы могут свидетельствовать о наличии вредоносного программного обеспечения на вашем компьютере:

1. Высокая загрузка ЦП (процессора). Если вы замечаете, что процессор вашего компьютера загружен почти на 100% даже при неактивном использовании системы, это может быть признаком добычи криптовалюты злоумышленниками. Это увеличение нагрузки на ЦП может привести к замедлению работы вашего компьютера.

2. Замедление работы. Компьютер может начать работать медленно, подвисать или замораживаться. Это происходит из-за того, что майнеры используют значительное количество ресурсов компьютера, что влияет на его производительность.

3. Замедленная загрузка веб-сайтов. Если ваши любимые веб-сайты начинают загружаться намного дольше, чем обычно, это может быть связано с интенсивной нагрузкой на интернет-соединение из-за добычи криптовалюты.

4. Проблемы с перегревом. Загрузка процессора до максимума может вызвать перегрев компьютера, что может привести к его автоматическому выключению или перезагрузке.

Эти симптомы могут указывать на наличие трояна CoinMiner или подобных вирусов на вашем компьютере. В случае подозрения на инфицирование важно немедленно принимать меры для обнаружения и удаления вредоносного ПО, чтобы защитить вашу систему и личные данные.

Анализ угрозы

Trojan.CoinMiner – это вредоносное программное обеспечение, которое может заражать ваш компьютер и использовать его для майнинга криптовалюты без вашего согласия. Это может привести к значительным финансовым потерям и снижению производительности вашего компьютера. Вот некоторые признаки, на которые следует обратить внимание:

1. Необычные файлы и папки

Проверьте следующие пути на наличие подозрительных файлов и папок:

- C:\Users(Ваше имя пользователя)\AppData\Roaming\hodl

- C:\Users(Ваше имя пользователя)\AppData\Roaming\ETH

- C:\Users(Ваше имя пользователя)\AppData\Local\Ethash

2. Аномальная активность процессора

Если ваш компьютер становится медленным или периодически зависает, это может быть признаком заражения. Обратите внимание на процессы, работающие в диспетчере задач, особенно на следующие:

- cmd.exe

- Engine.exe (также известен как sgminer.exe или SGM.exe)

Если вы замечаете, что эти процессы загружают процессор на 100%, это может быть признаком действия Trojan.CoinMiner.

Действия для защиты

Чтобы защитить свой компьютер от Trojan.CoinMiner и подобных угроз, рекомендуется:

- Установить надежное антивирусное программное обеспечение и регулярно обновлять его базы данных.

- Проводить регулярные сканирования системы на наличие вредоносных программ.

- Быть осторожным при скачивании и установке программ из ненадежных источников.

- Обновлять операционную систему и все установленные программы.

- Проводить мониторинг активности системы и реагировать на подозрительные события.

Как избавиться от компьютерной заразы и обеспечить его стабильную работу

Для борьбы с компьютерной заразой существует несколько действенных шагов, которые помогут восстановить стабильность и безопасность вашего компьютера.

Отключение от сети и использование прокси-сервера

Первым шагом является отключение компьютера от сети. Однако, иногда это не всегда возможно, особенно если компьютер находится далеко. В таком случае, можно добавить сайты, к которым вирус пытается обратиться, в прокси-сервер, тем самым блокируя доступ вредоносному программному обеспечению.

Использование антивирусного ПО

Далее, важно использовать надежное антивирусное программное обеспечение. Одним из таких программных продуктов является NOD 32, который отлично справляется с обнаружением и удалением вирусов.

- Перейдите на официальный сайт NOD 32 для скачивания программы.

- Создайте загрузочную флешку с помощью инструкции, предоставленной на сайте.

Использование Kaspersky Virus Removal Tool (KVRT)

В некоторых ситуациях, особенно если компьютер находится далеко и отключение от сети невозможно, можно воспользоваться Kaspersky Virus Removal Tool (KVRT).

- Перейдите на официальный сайт Kaspersky и скачайте актуальную версию инструмента.

- Убедитесь, что загрузили актуальную версию, даже если для этого пришлось перейти по альтернативной ссылке.

Проверка и перезагрузка компьютера

После скачивания и создания загрузочной флешки с NOD 32 или использования KVRT, проведите полную проверку компьютера на наличие вирусов. После завершения проверки перезагрузите компьютер.

Обратите внимание, что проверка компьютера может занять некоторое время, особенно если на нем много файлов. Однако после завершения этой процедуры, ваш компьютер должен стать стабильно работать и быть защищен от вредоносных программ.

Вывод

Пользователям сети стоит быть осторожными со скачиванием и инсталляцией подозрительных файлов, а также при работе с торрент-клиентами. В противном случае компьютер может превратиться в «робота», занимающегося только добычей Биткоинов. Надеюсь что мы помогли кому то избавится от данного вируса и в случае попадания на удочку, вы будете знать что делать.

Сложности обеспечения безопасности компьютера

Безопасность компьютера достаточно сложный процесс, организовать который может далеко не каждый. Довольно часто в силу слабой защищенности на устройство проникают различные угрозы, нарушающие работоспособность Windows. И их приходится находить и удалять.

Скрытый майнер. происхождение и симптомы

Сегодня мы поговорим об одном из самых распространенных типов вирусов – скрытый майнер. Научимся его самостоятельно находить и удалять.

Но перед этим хотелось бы вкратце рассказать о его происхождении и симптомах заражения.

Вирус-майнер. Криптовалютная угроза

В мире кибербезопасности, вирус-майнер представляет собой современную аналогию Троянского коня. Его сущность заключается в мастерстве проникновения в систему и безжалостном использовании ресурсов компьютера, уводя процессор или видеокарту на максимальную загрузку в целях добычи криптовалюты, в частности, биткоинов.

Таким образом, разработчик этого вируса извлекает прибыль, пользуясь мощностью вашего компьютера. Это вызывает вопросы справедливости и безопасности.

Последние эволюции вирусов-майнеров не только угрожают конфиденциальными данными, но и могут нарушить работу операционной системы Windows, а также создать уязвимости для других киберугроз.

Стратегии борьбы с вирусом-майнером

Существует два основных метода борьбы с этой угрозой. ручной и автоматический. Давайте рассмотрим оба варианта.

Механизмы заражения

Обычно инфицирование происходит несколькими путями:

- Через веб-браузер. При посещении зараженного сайта, вирус-майнер может немедленно загрузиться в систему и начать свою активность. Иногда он действует как временный скрипт, который выключается после закрытия зараженной страницы.

- Через скачивание и установку программ. При скачивании и запуске файлов с ненадежных источников, угроза может проникнуть в Windows и активизироваться.

В свете этих рисков даже опытным пользователям необходимо иметь надежное антивирусное решение.

Признаки Обнаружения

Существует несколько эффективных способов обнаружения вируса-майнера и своевременного реагирования на угрозу.

Подготовка к Проверке

В идеале, вашему компьютеру следует быть оборудованным с установленным антивирусным решением, даже если это бесплатная версия. Для большинства современных антивирусов обнаружение скрытых майнеров не представляет трудностей.

Вашим надежными союзниками в этой борьбе будут следующие программы:

1. Антивирусное ПО

Обратите внимание на такие решения, как [название антивирусного программного обеспечения]. Даже бесплатные версии этих приложений предоставляют важный уровень защиты.

2. Live Disk от Dr.Web

Это аварийный загрузочный диск с встроенным [название программы]. Основное преимущество таких дисков в том, что при запуске с них, вирусы становятся неактивными, что позволяет без помех избавиться от них.

3. Malwarebytes Anti-Malware

Это мощное средство для выявления и удаления скрытых майнеров, троянов и другого вредоносного программного обеспечения, которые обычно ускользают от внимания стандартных антивирусов.

4. Adwcleaner

Этот инструмент незаменим для очистки браузера от вредоносных элементов. Важный шаг в поддержании безопасности в сети.

5. Ccleaner

Утилита для оптимизации Windows. Она эффективно устраняет системный мусор и корректирует записи в реестре.

После загрузки и установки всех необходимых программ можно переходить к этапу проверки.

Процедура сканирования

Проверку на наличие скрытых майнеров следует начинать с использования стандартного антивирусного решения, установленного в системе. Затем следует приступить к запуску программ в строгом соответствии с порядком, описанным выше в предыдущем разделе.

Если вы не желаете начинать с использования Live CD, а хотите минимизировать риск, загрузитесь в безопасном режиме и начните проверку с пункта два. Если результаты будут неудовлетворительными, воспользуйтесь аварийным диском.

По завершении проверки удалите обнаруженные вирусы майнинга, выполните системную очистку с помощью программы «Ccleaner» и перезагрузите компьютер.

Обнаружение скрытых майнеров. ручной подход

В поиске скрытых майнеров можно прибегнуть к ручному методу. Для этого выполните следующие шаги:

1. Используйте Диспетчер Задач

- Нажмите комбинацию клавиш «Ctrl+Shift+Esc», чтобы открыть Диспетчер Задач.

- В разделе «Процессы» (для Windows 7) или «Подробности» (для Windows 10) обратите внимание на запущенные процессы.

Выполняйте следующие действия в соответствии с инструкциями. закрыть процесс node.exe.

2. Anvir Task Manager

Если по каким-либо причинам Диспетчер Задач не доступен, можно воспользоваться альтернативным решением – программой Anvir Task Manager.

Что такое скрытый майнинг криптовалют?

Скрытый майнинг – это процесс добычи криптовалюты злоумышленником с помощью компьютера ни о чём не подозревающей жертвы. Чаще всего используется скрытый майнинг Monero или ZCash. Устанавливаются приложения именно для добычи фокров, потому что эффективней добывать какой-нибудь более мелкий коин одним ядром, чем биткоин всей мощностью ПК. Более того, такие вирусы есть даже под Андроид. Также были случаи, когда хакеры использовали NiceHash и MinerGate. Зачастую это случается в результате взлома, попадания в компьютер какой-либо вредоносной программы, будь то бот для майнинга или ботнет.

Скрытый майнинг и шпионские функции

Часто разработчики таких вирусов не ограничиваются одним только майнингом на CPU или на видеокарте и дополняют свои программы различными шпионскими функциями. Так, например, вирус может воровать файлы кошельков различных валют, данные для входа в социальные сети или данные банковских карт. После таких атак компьютер становится чрезвычайно уязвимым и пользоваться им небезопасно.

Сложности выявления скрытого майнинга

Следует отметить, что поиск ботнета иногда слишком сложен и невооружённым глазом его вычислить не получается. Связано это с тем, что не все вирусы дают высокую нагрузку на процессоре. Некоторые из них берут совсем мало мощности для лучше маскировки. Особенно часто это применяется на высокопроизводительных системах. Кроме того, встречается и скрытый майнинг в браузере. Однако современные обозреватели могут распознать такое и всегда сообщают, что этот сайт пытается использовать ваш браузер для добычи криптовалюты.

Как это работает?

Алгоритм работы таких вирусов весьма прост. Программа осуществляет скрытый запуск майнера и подключается к пулу для майнинга, на котором происходит добыча криптовалют. Данные действия ощутимо грузят процессор. Основной задачей софта является получение денег за несанкционированное использование чужих вычислительных мощностей. Мошенник получает заработанную жертвами криптовалюту прямо на свой кошелёк. Пулы в такой схеме можно считать идеальным способом создания подобных ботнетов, ведь большинство пулов поддерживает неограниченное количество подключенных к одному адресу пользователей и их принадлежность не требуется никому доказывать. А при наличии ботнета из сотен компьютеров можно легко использовать даже самые крупные пулы с высокой минимальной суммой вывода заработанных средств.

Как происходит заражение

Специалисты по безопасности выделяют несколько основных причин заражения ботнетом. Обычно такие вирусы попадают в компьютер по следующим причинам:

- Скачивание и запуск файлов из интернета. Хакеры находят множество способов распространения своих программ и встраивают их в раздачи на сомнительных сайтах.

- Физический контакт с заражённым устройством. Также можно «подцепить» такое ПО используя чужие флешки и другие устройства для хранения и передачи информации.

- Несанкционированный удалённый доступ. Классический удалённый взлом также используется для заражения и по сей день.

- В сети можно найти много новостей о том, как люди пытались использовать скрытый майнинг на работе, заражая целые офисы. Известные и случаи попыток распространения вредоносного ПО для майнинга через Телеграм.

Почему майнер работает в скрытом режиме?

Скрываяся от недремлющих глаз, криптовалютные майнеры обеспечивают беззвучную добычу цифровых активов. Исследуем, как они умудряются сохранять невидимость и как распознать их наличие.

Тихая инфильтрация и молчаливая установка

Майнеры проникают в систему вместе с файлами и документами, избегая вызова лишнего внимания. Они действуют незаметно, скрывая процесс майнинга под службами Windows или даже полностью исчезая из виду.

Безопасность через уменьшение нагрузки

Современные майнеры умеют автоматически прекращать работу при увеличении нагрузки, уменьшая риск обнаружения. Этот подход снижает прибыльность для хакеров, но обеспечивает им безопасность в условиях большой сети взломанных ПК.

Скрытие исходного кода и сложное удаление

Некоторые майнеры даже способны восстанавливать свой код после удаления, усложняя процесс обнаружения и лечения. В таких случаях требуются более серьезные меры для их ликвидации.

Как распознать скрытого майнера на компьютере

Если у вас есть подозрения на наличие скрытого майнера на вашем устройстве, выполните следующие шаги:

- Стандартная нагрузка. Обратите внимание на нормальную работу устройства при стандартной нагрузке, как при использовании обычных программ или браузера. Она должна оставаться плавной.

- Испытание производительности. Проверьте стабильность системы, запустив компьютерную игру или меряя показатели железа. Производительность не должна снижаться.

- Используйте специальные приложения. Запустите программы, такие как AIDA64, чтобы проверить видеокарту и центральный процессор в зависимости от активных программ в фоне.

- Анализ данных. Проанализируйте полученные данные и примите соответствующие меры.

Некоторые майнеры могут автоматически останавливать свою работу перед открытием диспетчера задач, чтобы избежать обнаружения. Поэтому обращайте внимание на подозрительные ситуации и используйте программы для контроля состояния компьютера, такие как AnVir Task Manager, для выявления подозрительных процессов в операционной системе.

Обнаружение скрытых майнеров может потребовать усилий, но это важно для обеспечения безопасности вашего устройства и данных.

Уникальное решение. Избавление от вирус-майнера и защита инвестиций

В мире, где цифровые активы становятся все более ценными, безопасность вашей информационной среды становится приоритетом. В этом контексте, намеренное или случайное заражение вашего компьютера вирусом-майнером может стать реальной угрозой вашим инвестициям. Давайте рассмотрим эффективный план действий для удаления вирус-майнера и обеспечения защиты ваших активов.

Обнаружение и удаление

- Используйте Антивирусное ПО. Начните с глубокой проверки вашей системы антивирусным программным обеспечением. Это позволит выявить вирус-майнер и его активность.

- Удалите Подозрительные Приложения. После обнаружения вредоносного ПО, удалите все подозрительные приложения, которые могли привести к заражению.

- Завершите Зловредные Процессы. В случае обнаружения активности майнера, откройте Диспетчер задач и завершите процессы, использующие более 20% мощности CPU.

Дополнительные шаги

- Проверьте Устройство на Вирусы. После удаления вируса перезагрузите компьютер и выполните дополнительную проверку на наличие вирусов.

- Вход в Режим БИОС. Перейдите в режим БИОС для управления железом без использования операционной системы. Это позволит избежать скрытой активности вируса.

- Безопасный Режим с Сетью. В меню расширенных настроек загрузки выберите безопасный режим с использованием сети. Затем скачайте и установите антишпионское программное обеспечение, такое как Malwarebytes Anti-Malware или продукты от Доктора Веб.

Защита инвестиций

- Регулярное Обновление Антивирусного ПО. Убедитесь, что ваше антивирусное ПО всегда обновлено, чтобы оно могло обнаруживать новые угрозы.

- Осторожность в Интернете. Избегайте скачивания контента из ненадежных источников, таких как торрент-трекеры, чтобы минимизировать риск заражения.

- Регулярные Бэкапы Данных. Регулярно создавайте резервные копии ваших данных, чтобы в случае необходимости можно было восстановить систему.

- Антивирус для Защиты Инвестиций. Рассмотрите использование специализированного антивирусного программного обеспечения, предназначенного для защиты цифровых активов и инвестиций.

Удаление вирус-майнера и обеспечение безопасности вашей информационной среды – это важный шаг в защите ваших инвестиций. Следуйте вышеуказанным рекомендациям, и вы сможете эффективно справиться с этой угрозой.

Профилактика скрытого майнинга в инвестиционном стиле

В современном мире сетевой безопасности полная гарантия стала недостижимой целью. С каждым днем появляются новые вирусы, и обновление антивирусных баз становится постоянной необходимостью. Но несмотря на это, интеллигентные действия всегда могут снизить риск инфицирования вашего устройства. Инвесторам и пользователям интернета следует придерживаться следующих принципов:

- Используйте только проверенные источники. Важно обращать внимание на источники, с которых вы скачиваете программное обеспечение или посещаете веб-сайты. Придерживайтесь доверенных ресурсов и избегайте сомнительных источников.

- Не игнорируйте предупреждения антивирусного ПО. Если ваш антивирусный софт предупреждает вас о потенциальной угрозе, следуйте его рекомендациям. Оно спроектировано для защиты вас от вредоносных программ.

- Периодически проводите проверку для профилактики. Регулярная проверка вашего устройства на наличие вредоносных программ поможет выявить проблемы на ранних этапах и уменьшить риск серьезных инцидентов.

- Избегайте пиратского контента. Пиратское программное обеспечение и контент часто содержат вирусы и малварь. Отказ от его использования способствует увеличению вашей собственной безопасности.

Законность скрытого майнинга и инвестиционные аспекты

Майнинг криптовалюты, включая скрытый майнинг, остается сферой, пока не имеющей четкого регулирования. Однако отсутствие конкретных законов не означает, что такая деятельность несет минимальный риск. Установка программного обеспечения на чужие компьютеры без согласия владельцев и попытки вторжения в сеть могут быть основанием для уголовной ответственности.

Важно понимать, что стелс-майнинг, даже если юридически не запрещен, обычно не приносит значительной прибыли. Инвесторы и пользователи криптовалюты часто предпочитают честные операции для заработка с цифровой валютой, так как они могут быть более надежными и прибыльными.

Защита от новых киберугроз в мире криптовалют

Популярность криптовалюты приносит с собой новые киберугрозы, но сфера информационной безопасности также развивается. Пользователи могут защитить себя от вредоносного программного обеспечения, следуя рекомендациям инвесторов и экспертов. Современные веб-браузеры оборудованы усовершенствованными алгоритмами защиты, которые способны обнаруживать и блокировать скрытый майнинг, обеспечивая более высокий уровень безопасности.

Вирус-майнер. угроза и её симптомы

Вирус-майнер – это вредоносное программное обеспечение, которое использует ресурсы вашего компьютера для майнинга криптовалюты без вашего согласия. Качественный вирус-майнер работает незаметно, увеличивая загрузку системы и создавая незначительный шум. Он может быть трудно обнаружен антивирусным ПО.

Однако неэффективные вирус-майнеры могут вызвать снижение производительности компьютера, временные зависания и неработоспособность программ. Инвесторам важно внимательно следить за работой своих устройств и применять средства защиты для предотвращения подобных угроз.

Определение майнинга в мире криптовалют

Мир криптовалют и технологии блокчейн внесли новый термин в лексикон IT-сферы – майнинг. Этот термин произошел от английского слова «mining», что буквально переводится как «разработка полезных ископаемых». В контексте криптовалют майнинг – это процесс создания новых единиц криптовалюты (криптомонет) с использованием специальных алгоритмов.

Основные понятия майнинга

Майнинг криптовалюты основан на решении сложных ресурсоемких задач, которые подтверждают правильность проведенных платежных транзакций. Этот процесс требует значительных вычислительных ресурсов.

Скорость выполнения и количество криптовалютных единиц, вознаграждение за майнинг, различаются в зависимости от конкретной криптовалюты, но всегда требуют мощных вычислительных мощностей.

Инфраструктура майнинга

Для эффективного майнинга обычно используются специализированные вычислительные фермы – мощные системы промышленного уровня. Также существуют пулы майнинга – совместные компьютерные сети, где участники объединяют ресурсы для более эффективного майнинга.

Майнинг как способ заработка

Для обычных пользователей участие в майнинге обычно происходит через пулы майнинга. Это единственный способ для большинства получить небольшую прибыль от криптовалютного майнинга. Пулы предоставляют разные модели распределения прибыли, учитывая мощность участников.

Вирусы-майнеры и их особенности

Вирусы-майнеры нацелены на долгосрочное использование ресурсов компьютера жертвы. Они могут устанавливать вспомогательное программное обеспечение для восстановления основной программы майнинга, а также для связи с учетной записью злоумышленников в используемом пуле.

Обычно, вредоносное программное обеспечение для майнинга загружается с официальных ресурсов криптовалют или пулов, что делает его менее подозрительным для антивирусного ПО. Важно знать, что разница между полезным майнингом и майнингом, предназначенным для злоумышленников, заключается в цели использования и учетной записи в пуле.

Симптомы заражения вирусом-майнером

Заражение системы вирусом-майнером чаще всего проявляется в интенсивном использовании ресурсов компьютера, что сопровождается повышенным шумом системного блока и повышением температуры компонентов. В многозадачной среде вирус работает с низким приоритетом и использует ресурсы, когда компьютер простаивает.

Если приоритет программы для майнинга установлен стандартным образом, это может привести к снижению общей производительности компьютера и затруднениям в его использовании.

Удаление майнера через откат системы в стиле IT

В мире IT иногда бывает необходимо избавиться от навязчивого ПО, и одним из наиболее простых методов является восстановление предыдущего состояния операционной системы Windows с помощью точек восстановления, также известных как системный откат. Этот метод предполагает наличие точки восстановления, созданной на момент до заражения ПО. Для выполнения процедуры восстановления можно воспользоваться несколькими способами.

Способ 1. С помощью комбинации клавиш Win+R

- Нажмите сочетание клавиш Win+R, чтобы открыть «Выполнить».

- В поле ввода введите команду «rstrui.exe» и нажмите Enter.

Способ 2. Из главного меню

- Откройте главное меню.

- Перейдите в раздел «Программы» (или «Приложения»).

- Далее, выберите «Стандартные» (или «Обычные») -> «Служебные» (или «Системные») -> «Восстановление системы».

После этого, выберите точку восстановления, созданную до момента заражения, и выполните откат на нее.

Дополнительные шаги при неудачном откате

Если у вас нет подходящей точки восстановления или откат не решил проблему, придется искать более сложные решения. Вы можете использовать стандартные средства операционной системы или специализированные программы для поиска и завершения вредоносных процессов, анализа и модификации точек автозапуска программ, проверки цифровых подписей издателей и многое другое.

Такие операции требуют определенных навыков и знаний, включая работу с командной строкой, редактором реестра и другими инструментами системы.

Иногда использование нескольких антивирусных сканеров от разных производителей и специализированных программ для очистки системы и удаления вредоносного ПО может быть необходимо, но в случае с майнерами это обычно не дает положительного результата.

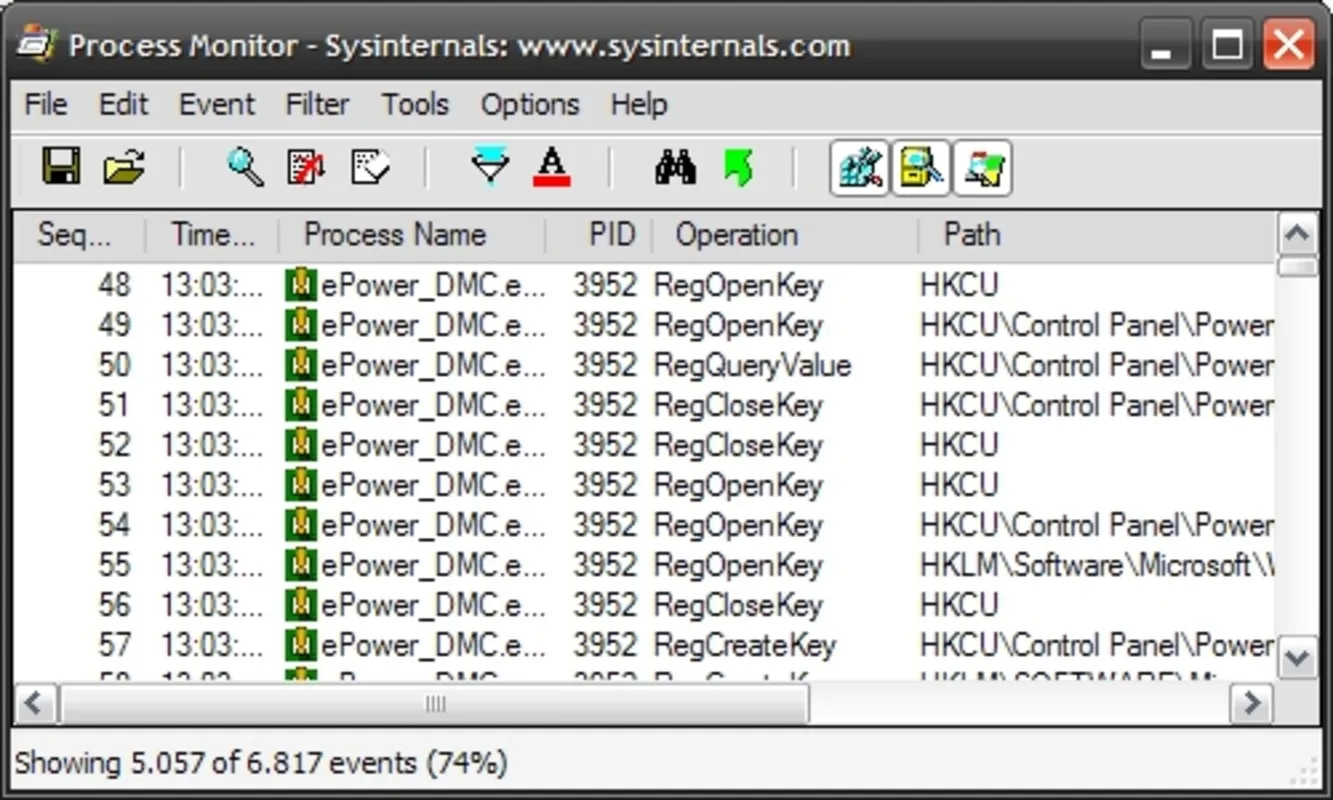

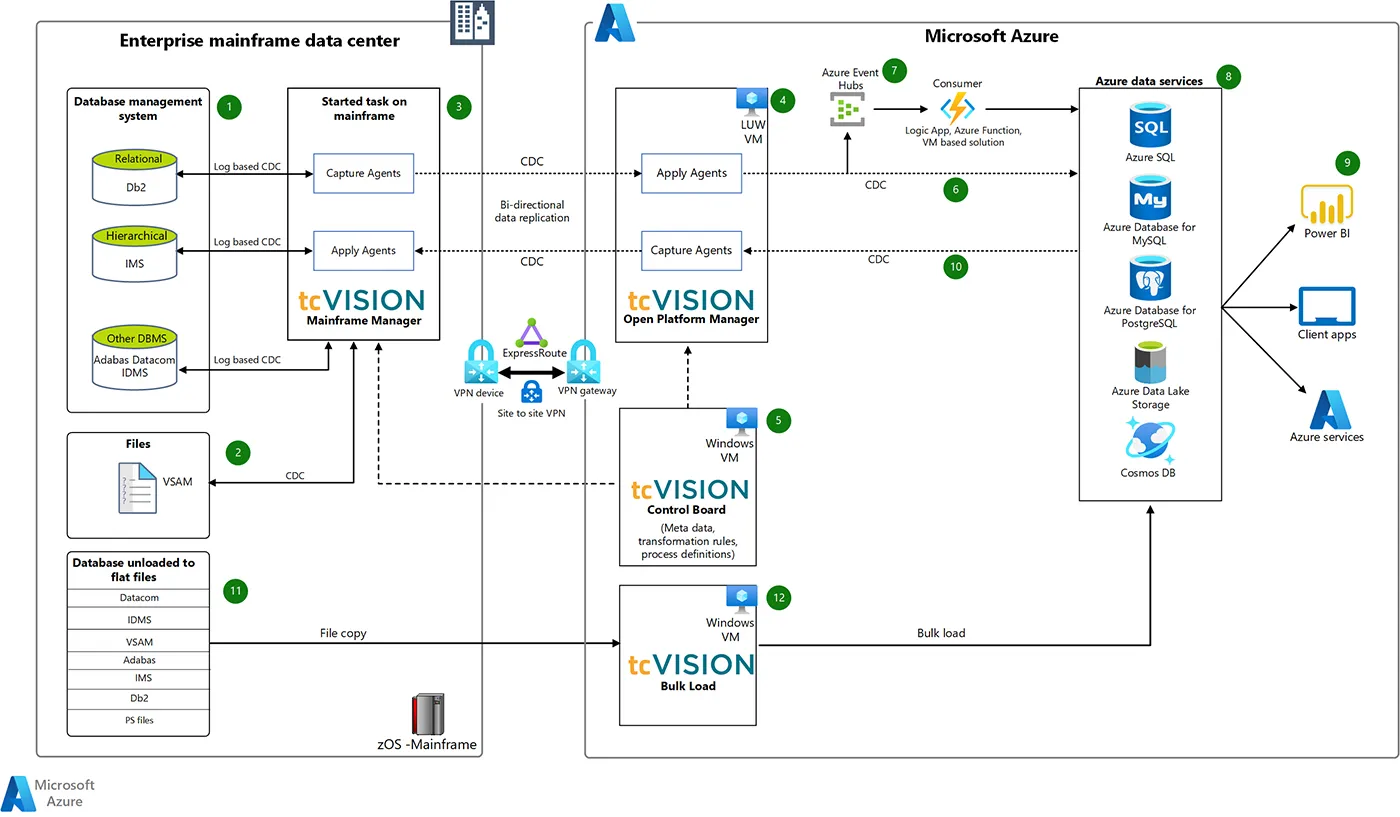

Поиск и удаление майнера с помощью Sysinternals Suite

В мире информационных технологий встречаются сложности при выявлении и удалении программ, используемых для криптовалютного майнинга. Эти программы часто остаются незамеченными антивирусными программами, так как не являются классическими вирусами. В таких случаях необходимо провести поиск и удаление вручную.

Уровень обнаружения

Для понимания сложности обнаружения таких программ, стоит отметить, что в июне 2017 года средний уровень обнаружения вредоносности подобных ПО составлял всего 15-20 из 62 антивирусов на популярном ресурсе Virustotal. Интересно, что даже выдающиеся антивирусные программы редко входили в этот набор.

Функциональность вредоносных программ для майнинга

Вредоносные программы для майнинга обладают следующими функциями:

- Автоматический запуск. Они модифицируют реестр для автоматического запуска после перезагрузки, даже в случае непредвиденного завершения или перезагрузки системы. Они регулярно проверяют целостность ключей реестра и восстанавливают их в случае изменений.

- Автозапуск программы для майнинга. Эти программы также автоматически запускаются, и их параметры отслеживаются и восстанавливаются с помощью вспомогательных утилит.

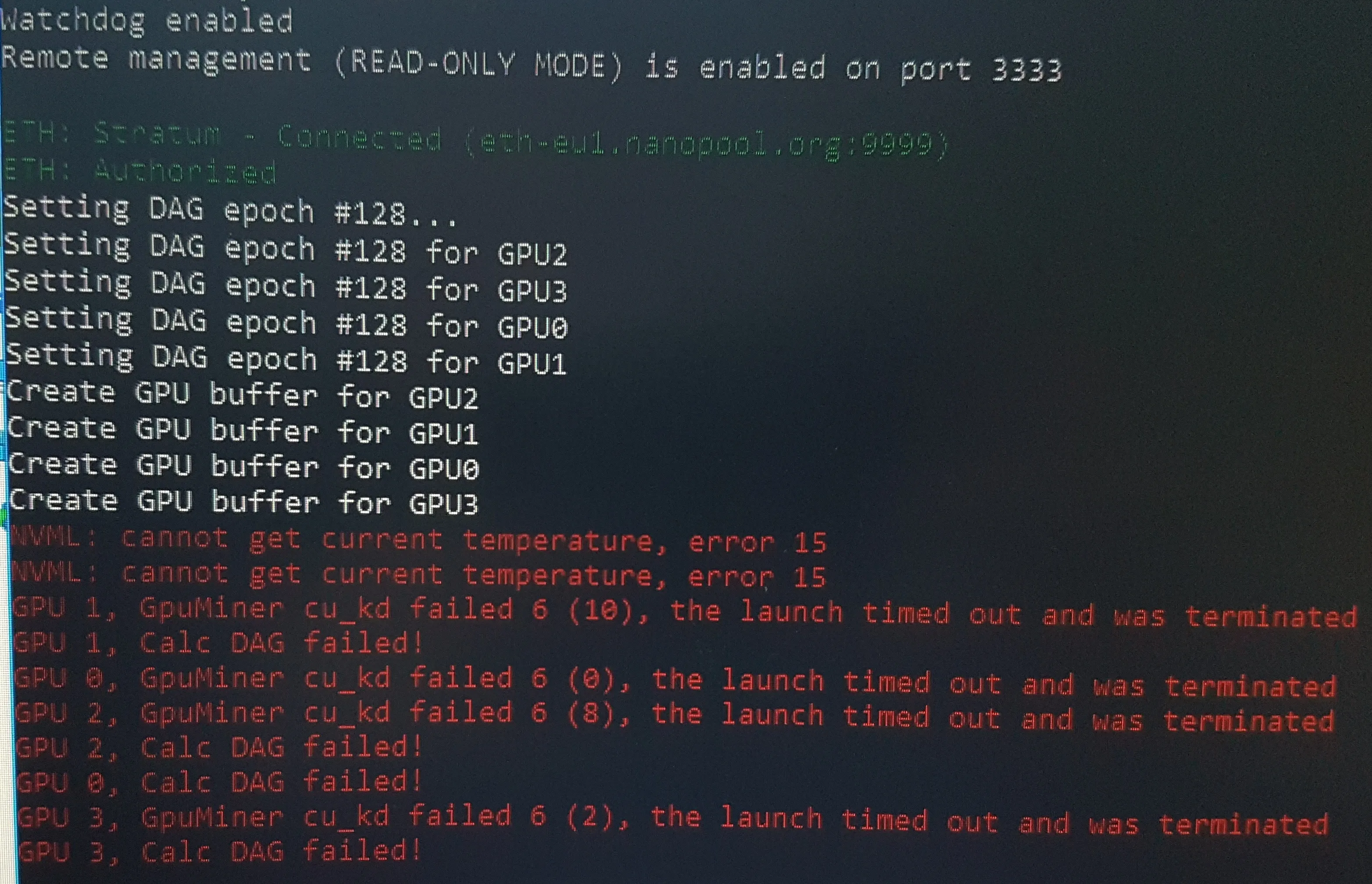

Практический случай заражения

Рассмотрим практический случай заражения системы вредоносным ПО для майнинга. Заражение может произойти при использовании модифицированных игровых программ, загруженных с недоверенных источников, таких как торрент-трекеры. Этот метод не является единственным, и заражение может произойти через переход по непроверенным ссылкам или открытие вложений в электронных письмах.

Шаги по поиску и удалению майнера

На первом этапе нецелесообразно удалять исполняемые файлы и записи в реестре, так как они будут восстановлены. Поэтому первым шагом является выявление и завершение всех процессов, обеспечивающих автоматический запуск вредоносных программ.

В современных операционных системах для поиска и устранения вирусов-майнеров можно воспользоваться стандартными средствами или более мощным программным обеспечением из пакета Sysinternals Suite, предоставляемого Microsoft. Вот несколько ключевых утилит из этого пакета:

Process Explorer

Process Explorer позволяет подробно анализировать процессы, потоки и использование ресурсов системы. Вы можете изменять приоритеты процессов, приостанавливать или завершать их выполнение, что полезно при поиске и устранении вредоносных программ. Утилита обладает интуитивно понятным интерфейсом и прекрасно подходит для анализа свойств процессов.

Autoruns

Autoruns предоставляет удобный способ контролировать автозапуск программ. Она отслеживает все места автоматического запуска, начиная с папок автозагрузки и заканчивая задачами планировщика задач. С ее помощью можно быстро выявить и изолировать программы, запуск которых не желателен, что полезно при борьбе с вирусами-майнерами.

Дополнительные утилиты

В дополнение к основным утилитам Sysinternals Suite, можно использовать Process Monitor, позволяющую отслеживать активность конкретных программ с использованием различных фильтров (например, доступ к реестру, файловой системе, сети и т. д.). Также полезной может оказаться утилита SearchMyFiles от Nirsoft, которая предоставляет возможность поиска файлов и папок с использованием временных меток файловой системы NTFS (Time stamp). Это позволяет собрать список файлов, созданных или измененных в определенный период времени, что может быть полезно при определении момента заражения системы.

Использование стандартных средств

Тем не менее, стоит отметить, что для поиска и удаления вирусов-майнеров в большинстве случаев достаточно стандартных средств операционной системы Windows, таких как Диспетчер задач и Редактор реестра. Однако вышеуказанные утилиты из Sysinternals Suite предоставляют более удобный и эффективный способ для анализа и контроля процессов в системе.

На рисунке ниже приведены примеры информации о использовании ресурсов системы, которые предоставляет Process Explorer:

- Колонка CPU отображает степень использования центрального процессора различными процессами, включая индикацию режима простоя (System Idle Process).

- При помощи этой утилиты можно анализировать, какие процессы используют ресурсы компьютера, и выявлять подозрительные активности, что может помочь в обнаружении вредоносных программ.

Напомню, что при поиске и удалении вирусов-майнеров важно соблюдать осторожность и внимательность, чтобы избежать повреждения системных файлов или данных пользователя.

Анализ странных процессов в Microsoft Center

При исследовании процессов в Microsoft Center, было замечено несколько аномалий, которые вызывают подозрения:

- Странный Описатель (Description). Один из процессов имеет странное описание. Вместо стандартного «Microsoft Corporation» оно отображает «www.microsoft.com». Это несоответствие может указывать на потенциальные проблемы.

- Странный Имя Компании (Company Name). Связанный с этим процессом компании также имеет аномальное значение «www.microsoft.com». Обычно, для подлинных процессов, здесь должно быть «Microsoft Corporation».

Для более подробного анализа предлагается воспользоваться контекстным меню, вызываемым правой кнопкой мыши и выбрать пункт «Properties».

Информация о файле

При анализе информации о файле стоит обратить внимание на следующие аспекты:

- Путь Исполняемого Файла (Executable File Path). Путь к исполняемому файлу «ProgramData\System32\system.exe» выглядит подозрительным. Интересно, что и сама папка и исполняемый файл имеют атрибут «Скрытый» («Hidden»).

- Параметры Командной Строки (Command Line Parameters). Параметры командной строки «-o stratum+tcp://xmr.pool.minergate.com:45560 —donate-level=1 -u pro1004el123234@yandex.ru -p x -t 2» явно указывают на то, что процесс «system.exe» представляет собой программу-майнер, возможно, связанную с пулом «pool.minergate.com».

Автозапуск и родительский процесс

Поле Autostart Location содержит значение «n/a», что означает, что данный процесс не имеет точек автоматического запуска. Родительский процесс для «system.exe» имеет идентификатор PID=4928 и на данный момент не существует (Nonexistent Process), что может указывать на то, что запуск процесса был выполнен с использованием командного файла или программы, которая завершила свою работу после запуска. Кнопка «Verify» предназначена для принудительной проверки наличия родительского процесса.

Управление процессом

Кнопка «Kill Process» позволяет завершить текущий процесс. Это действие также можно выполнить с использованием контекстного меню, вызываемого правой кнопкой мыши для выбранного процесса.

Сетевые соединения

Вкладка TCP/IP позволяет получить список сетевых соединений процесса «system.exe». Здесь видно, что процесс «system.exe» установил соединение с удаленным сервером «static.194.9.130.94.clients.your-server.de:45560».

Все вышеуказанные аномалии и артефакты могут свидетельствовать о наличии потенциально вредоносного программного обеспечения на системе. Важно более подробно исследовать этот процесс и принять необходимые меры для обеспечения безопасности системы.

В данном реальном случае, процесс «system.exe» имел минимальный приоритет и оказывал незначительное воздействие на работу других процессов, не требующих высокой вычислительной мощности. Однако, для более точной оценки влияния на общую производительность системы в случае заражения, можно установить приоритет майнера на уровне приоритета легальных программ и измерить степень ухудшения общей производительности компьютера.

При принудительном завершении процесса «system.exe», он немедленно перезапускается через несколько секунд. Это указывает на то, что перезапуск обеспечивается некой другой программой или службой. При более детальном анализе списка процессов, вызывает подозрения процесс «Security.exe».

Важно отметить, что для запуска программы «Security.exe» используется точка автозапуска из стандартного меню программ пользователя, и сам исполняемый файл «Security.exe» находится в скрытой папке C:\ProgramData\System32.

Следующим шагом, для решения данной ситуации, можно принудительно завершить процесс «Security.exe», а затем процесс «system.exe». Если после этого «system.exe» больше не будет запускаться, то можно приступить к удалению вредоносных файлов и настроек системы, связанных с функционированием вредоносных программ. В случае, если процесс «system.exe» снова будет запущен, то необходимо продолжать поиск вспомогательных программ, которые обеспечивают его перезапуск. В крайнем случае, можно последовательно завершать все процессы по одному, каждый раз завершая «system.exe», пока не будет достигнут успех в предотвращении его перезапуска.

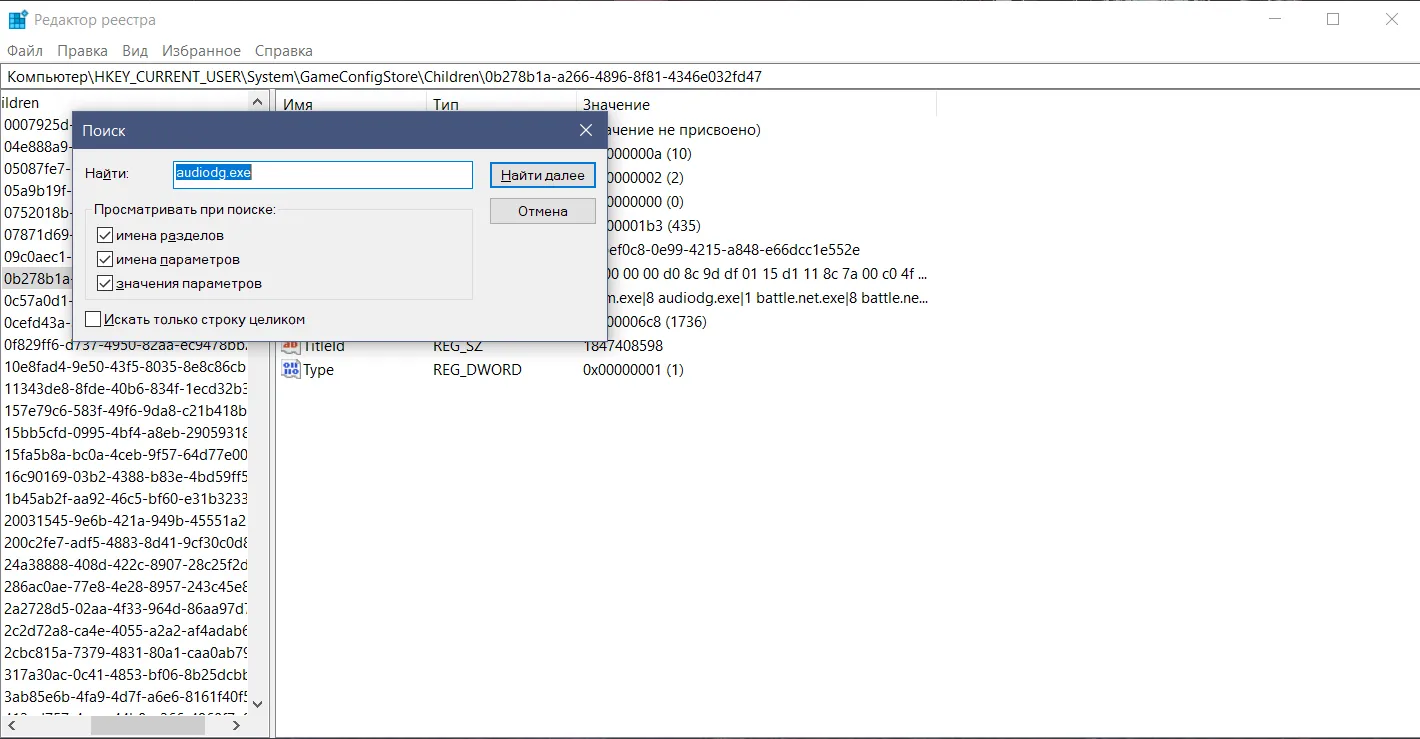

Использование утилиты Autoruns для поиска и отключения точек автозапуска

Для эффективного поиска и отключения точек автозапуска в системе, рекомендуется использовать утилиту Autoruns из пакета Sysinternals Suite. В отличие от стандартного инструмента msconfig.exe, Autoruns обеспечивает более полную информацию о возможных вариантах автоматического запуска программ в системе.

По умолчанию, утилита Autoruns отображает все доступные записи (на вкладке «Everything»), но при необходимости можно фильтровать записи по разным типам, переключаясь между вкладками в верхней части окна (например, «Known DLLs», «Winlogon» и так далее).

При поиске записей, связанных с автозапуском потенциально вредоносных программ, следует обращать внимание на следующие признаки:

- Отсутствие Цифровой Подписи Разработчика (Publisher). Почти все современные легальные программы имеют цифровую подпись. Отсутствие подписи, особенно в случае сторонних программ или драйверов/служб от Microsoft, может вызвать подозрение.

- Отсутствие Описания (Description). Если запись не содержит описания, это также может быть признаком подозрительности.

- Путь к Файлу и Ярлыкам. Проверьте пути к файлам и ярлыкам, связанным с записью. Если путь к файлу кажется необычным или находится в системных директориях, это может вызвать подозрение.

- Отметка Времени (Time Stamp). Отметка времени может указывать на дату и время заражения системы.

Любую запись, найденную в Autoruns, можно удалить или отключить, с возможностью восстановления в будущем. Для удаления используйте контекстное меню или клавишу «Del». Для отключения, просто снимите галочку рядом с выбранной записью.

Также, если вы обнаружили скрытую папку, например, «c:\programdata\system32», связанную с вредоносной записью, вы можете удалить эту папку вместе со всем её содержимым. После этого перезагрузите систему и проверьте отсутствие вредоносных процессов.

Если ваш компьютер начал замедляться, а расходы на электроэнергию внезапно выросли, есть вероятность, что вы стали жертвой хакеров, занимающихся скрытым майнингом.

Скрытый майнинг. Как обнаружить и решить проблему?

Для занятия майнингом криптовалюты, пользователю требуется несколько ключевых компонентов. мощное компьютерное оборудование, специализированное программное обеспечение для майнинга, стабильный сервер для координации действий майнеров, и, конечно же, вера в собственные способности. Однако мир майнинга далеко не так прост, как кажется. С каждым днем добыча Bitcoin становится все сложнее, и конкуренция между майнерами растет.

Затраты на электроэнергию также стали значительной проблемой. Сегодня одна транзакция Bitcoin потребляет в полтора раза больше электроэнергии, чем среднестатистическая американская семья за день. Экспертные прогнозы также предсказывают, что через три года расходы на добычу Bitcoin будут сравнимы с годовым потреблением электроэнергии целой страны, такой как Дания.

Ужесточившиеся условия полностью исключили из игры домашних майнеров Bitcoin, но они все еще могут заниматься добычей альтернативных криптовалют, таких как альткоины. Именно по этой причине некоторые «предприимчивые» программисты ищут способы использовать вычислительные ресурсы чужих компьютеров для добычи криптовалюты.

Как это работает?

Как и в любой другой области, есть честные участники и те, кто стремится наживаться на чужом труде. Мир майнинга не стал исключением. Некоторые майнеры не оплачивают электроэнергию, подключая свои кабели к электросети без ведома владельцев. Другие используют контрабандные китайские видеокарты. Однако наиболее распространенным методом «игры без правил» является использование чужих компьютеров для майнинга без ведома и разрешения их владельцев.

Например, осенью 2017 года специалисты из центра Касперского раскрыли две крупные сети, состоящие из 4 000 и 5 000 устройств, которые использовались для майнинга. Владельцы зараженных компьютеров даже не подозревали о том, что их вычислительная мощность используется для добычи виртуальных монет. В то время создатели вредоносных программ регулярно пополняли свои кошельки тысячами долларов.

Чаще всего черные майнеры предпочитают «добывать» Лайткоины, Feathercoin и Monero – это криптовалюты, которые не требуют выдающейся вычислительной мощности. Поэтому основными жертвами становятся обычные пользователи домашних и игровых компьютеров.

Варианты нелегального майнинга

Давайте рассмотрим два основных способа незаконной добычи криптовалюты, используемых злоумышленниками.

Скрытый браузерный майнинг

Вы, возможно, уже знаете, что посещение недоверенных интернет-ресурсов может навредить вашему компьютеру. Это правило также применимо и к нашей теме. Достаточно зайти на веб-страницу, на которой содержится вредоносный код, и ваш ноутбук или компьютер мгновенно становятся частью системы, используемой для добычи виртуальных монет.

Сегодня источниками этой угрозы могут быть не только малоизвестные сайты, но и уважаемые ресурсы. В сентябре текущего года произошел скандал, связанный с официальным сайтом крупного украинского медийного холдинга, посетители которого стали непрошенными майнерами Monero. Аналогичные обвинения позже были предъявлены известному американскому телеканалу ShowTime.

Вирусные майнеры

Первые упоминания о вирусных майнерах датируются 2011 годом. С тех пор они продолжают атаковать устройства обычных пользователей в разных странах мира. Заразиться можно, перейдя по ссылке из электронного письма. В основном на риск попадают мощные игровые компьютеры.

В общем, вирусные майнеры более опасны по сравнению с браузерным майнингом, так как они активно используют вычислительные ресурсы компьютеров. При этом их жертвами становятся сотни тысяч пользователей по всему миру.

Как обнаружить скрытый майнинг?

Первым и самым очевидным признаком заражения вашего компьютера является его замедление. Если ваш компьютер работает нормально, но начинает тормозить только на определенных веб-сайтах, это может быть признаком того, что черные майнеры используют ваш браузер для майнинга. Особенно уязвимыми для таких атак являются сайты, на которых пользователь проводит много времени, такие как торрент-трекеры, игровые платформы и сайты для потокового просмотра фильмов. Другим признаком заражения может быть резкое увеличение потребления электроэнергии.

Главной сложностью в обнаружении скрытого майнинга является то, что антивирусные программы обычно не классифицируют его как вирус, а как потенциально опасное программное обеспечение. Майнеры фактически только используют ресурсы вашего компьютера для добычи криптовалюты и не могут вызвать технические сбои или поломки. Это также важно учитывать.

Вирусные программы для скрытого майнинга. угроза и защита

Давайте рассмотрим основные вредоносные программы, о которых важно знать пользователям, чтобы обеспечить безопасность своего оборудования.

1. Miner Bitcoin (троян)

Miner Bitcoin – это троян, который обычно увеличивает использование вычислительных ресурсов компьютера до 80% или даже 100%, что сильно превышает обычную нагрузку в 18-20%. Этот троян не только незаконно использует ресурсы, но также крадет личные данные и может предоставить злоумышленникам доступ к вашим кошелькам. Он обычно распространяется через Skype и может быть загружен при скачивании фотографий или документов Word.

2. EpicScale

EpicScale был обнаружен пользователями uTorrent. По заявлениям владельцев компании, средства, полученные от этой программы, направляются на благотворительность. Однако пользователи не получили объяснений о своем участии в этой «благотворительной акции». Примечательно, что EpicScale нельзя полностью удалить, и после его удаления исполняемые файлы вирусного ПО остаются в компьютере. Аналогичный скандал также произошел с торрент-трекером Pirate Bay.

3. JS / Coin Miner

JS / Coin Miner – это вредная программа, которая позволяет добывать криптовалюту через браузеры на чужих компьютерах, внедряя специальные скрипты. Особенно уязвимыми являются пользователи сайтов для онлайн-просмотра видео и игровых порталов, так как такие сайты могут загружать процессоры. Для обнаружения этого мошеннического скрипта нужно проверить наличие его в списке скриптов майнинга.

Как защититься от скрытого браузерного майнинга

Существует несколько эффективных способов защиты от атак черных майнеров в браузере:

- Редактирование файла hosts. Изменение файла hosts на вашем компьютере может помочь блокировать доступ к вредоносным сайтам.

- Использование браузерных расширений. Установите расширения, такие как NoCoin и Anti-Web Miner, которые могут обнаруживать и блокировать скрытый майнинг.

- Отключение JavaScript. Отключите JavaScript в настройках вашего браузера с использованием No Script, чтобы предотвратить выполнение скриптов майнинга.

- Использование блокировщиков рекламы. Установите ад-блокеры, такие как uBlock и AdBlock, которые могут помочь блокировать скрипты майнинга.

Дополнительные меры предосторожности

Важно соблюдать базовые правила безопасности:

- Избегайте сомнительных ссылок и скачиваний. Не переходите по сомнительным ссылкам и не скачивайте программы без лицензии.

- Устанавливайте и обновляйте антивирус. Установите надежное антивирусное программное обеспечение и регулярно обновляйте его.

- Остерегайтесь неизвестных источников. Не активируйте ключи или загрузки из ненадежных источников.

- Создавайте ограниченные учетные записи. Используйте учетную запись с ограниченными правами для повседневных задач, чтобы уменьшить риск инфицирования.

- Мониторьте производительность компьютера. Если ваш компьютер внезапно замедляется, проверьте диспетчер задач на наличие активных процессов, использующих большой объем ресурсов.

- Используйте специализированные утилиты. Рассмотрите установку утилит, которые обеспечивают защиту от вирусов и предоставляют информацию об обновлениях.

Если вам не удается самостоятельно обнаружить опасное программное обеспечение, рассмотрите переустановку операционной системы или обратитесь за помощью к профессиональным специалистам. Внимание к безопасности компьютера и соблюдение мер предосторожности могут существенно снизить риск скрытого вирусного майнинга.